Aus Prüfersicht hat die Erfahrung der letzten Jahre gezeigt, dass sich neue Betrugswege durchgesetzt haben, die Unternehmen verstärkt durch neue Medien und Mitarbeitende treffen. So geben sich Betrüger als Mitglieder der Geschäftsführung oder als Top Manager des Unternehmens aus, um Mitarbeitende zu Handlungen anzuweisen. Diese Betrugsmethode wird als CEO Fraud bezeichnet, auch bekannt als der „Enkeltrick für Unternehmen“.

Für die Angriffe nutzen Betrüger für die Kontaktaufnahme entweder echt aussehende, jedoch gefälschte E-Mails, hacken die E-Mail-Konten der Geschäftsführung oder tätigen einen entsprechenden Anruf. Zudem kommt es immer häufiger vor, dass komplexere Angriffsszenarien konstruiert werden, bei denen mehrere Mitarbeitende zu Opfern beziehungsweise zu unwissenden Erfüllungsgehilfen werden.

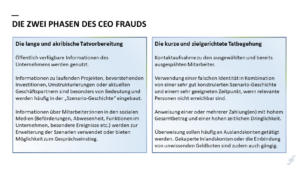

CEO Fraud ist dadurch gekennzeichnet, dass die Tat lange und akribisch vorbereitet wird, die Durchführung jedoch innerhalb kürzester Zeit und sehr zielgerichtet erfolgt.

Während der Vorbereitungsphase wird primär recherchiert, wer Berechtigungen für die Systeme und Bankkonten hat. Als Quelle hierzu dienen besonders die geschäftlichen sozialen Netzwerke wie Xing, LinkedIn und Polywork. Wurde die aus Betrugsperspektive richtige Person im Unternehmen identifiziert, so ist der prozessuale bzw. systemseitige Anteil des CEO Fraud Szenarios sehr überschaubar. Die unwissenden Erfüllungsgehilfen müssen lediglich dazu gebracht werden, eine manuelle Auszahlung im Buchhaltungs- oder ERP-System zu hinterlegen und einen Sonderzahllauf zu starten oder die Überweisung direkt im Online-Banking zu erfassen.

Zur weiteren Vorbereitung der Tat erfolgen erste Kontaktaufnahmen zu diesen Personen häufig Wochen vorher. Das Ziel ist es, Vertrauen und Bekanntheit aufzubauen Dies kann bereits mit einfachen Fragen zu realen Geschäftsvorgängen erreicht werden oder auch durch kurze Gespräche mit Gratulationen zum Geburtstag, Firmenjubiläum oder zur Beförderung.

Parallel dazu erfolgen Recherchen zu den Interessen und Zeitplanungen der Führungskräfte, deren Identitäten später vorgetäuscht werden. Im Mittelpunkt steht dabei die Identifikation von Abwesenheiten oder Unerreichbarkeiten. Diese bildet später den Zeitpunkt der Tat. Die schlechte Erreichbarkeit und der Grund hierfür werden zudem in die Szenario-Geschichte eingebaut, welche den Opfern vorgegaukelt wird. Einfache Gegenprüfungen fallen dann positiv aus. Beispielsweise bestätigt ein Sekretariat: „Ja, XY befindet sich auf dieser Konferenz oder ist auf dem besagten Langstreckenflug“. Bei der Tatbegehung werden entweder Anrufe getätigt oder gefälschte E-Mails an die ausgespähten Mitarbeitenden gesendet und dabei besonders auf Vertraulichkeit sowie Diskretion hingewiesen. Ebenso gängig ist die Aufnahme eines fiktiven Zeitdrucks. Beides soll dazu führen, dass wenig Rücksprache gehalten oder mit Kollegen über den Vorgang gesprochen wird.

Bei den erfundenen Szenario-Geschichten geht es meistens um Sondervorgänge wie (erfundene) Unternehmensakquisitionen oder sonstige lukrative Anschaffungen, wie z.B. den Erwerb von Patentrechten, Immobilien oder Maschinen. In diesem Kontext werden dann vermeintliche Gründe genannt, warum die Überweisung eines hohen Geldbetrages auf ein Auslandskonto erfolgen muss. Immer häufiger werden auch Inlandskonten verwendet, auf welche die Betrüger durch ein weiteres Betrugsszenario Zugriff haben und das Geld von dort ins Ausland weiterüberweisen.

Neben öffentlichen Quellen wie Bundesanzeiger und Handelsregister werden zudem zwei eher digitale Ansätze verknüpft: Das Social Engineering und das Hacking. Beim Social Engineering wird u.a. das persönliche Umfeld von Mitarbeitenden in den sozialen Netzwerken ausspioniert, um beispielsweise Details über Positionen, fachliche Interessen, Lebenslaufdetails, Teilnahmen an Konferenzen und Weiterbildungsmaßnahmen sowie Kontakte zu identifizieren.

Diese Informationen ermöglichen später eine zielgerichtete und vertrauenserweckende Kontaktaufnahme per Telefon oder E-Mail zu den potenziellen Opfern. Neben dem Hacking sorgen aber auch großzügige Einstellungen der Kommunikationssoftware wie Microsoft Teams, Skype, Slack etc. dazu, dass Informationen abfließen und so externen Personen der Verfügbarkeits- oder Abwesenheitsstatus sämtlicher Mitarbeitenden zur Verfügung steht.

Es ist zu erkennen, dass die Vorbeugung auf neuere Betrugsmaschen immer komplexer wird. Um dieser Komplexität gerecht zu werden, ist eine Verzahnung von interdisziplinären Präventionsmaßnahmen unerlässlich. Neben klassischen Prozesskontrollen, präventiven (Daten)Analysen, einer unterstützenden IT-Konfiguration sowie organisatorischen Veränderungen sind präventive Schulungen des Risk Managements oder der Revision/Fraud Management empfehlenswert. Hierbei erhalten die Teilnehmenden Expertise für Daten- und Informationssicherheit, Social-Engineering-Angriffe, Falschidentitäten und Fälschungserkennung, Forensische Datenanalysen und werden zudem für ein datenfokussiertes Prüfungsvorgehen sensibilisiert.

________

Aus Gründen der besseren Lesbarkeit schließt die männliche Form die weibliche Form in diesem Text mit ein.